Bởi Rick Maeda

Biên soạn bởi: Golem

Thực tế là hầu hết người dùng mã hóa không bị tấn công thông qua các lỗ hổng phức tạp, mà bị tấn công bằng cách nhấp, ký hoặc tin tưởng những thứ không phù hợp. Báo cáo này sẽ phân tích chi tiết những cuộc tấn công bảo mật xảy ra với người dùng hàng ngày.

Từ các công cụ lừa đảo và đánh cắp ví đến phần mềm độc hại và lừa đảo dịch vụ khách hàng giả mạo, hầu hết các cuộc tấn công trong ngành tiền điện tử đều nhắm trực tiếp vào người dùng thay vì giao thức, khiến các cuộc tấn công phổ biến tập trung vào yếu tố con người hơn là mã. Do đó, báo cáo này phác thảo các lỗ hổng tiền điện tử đối với từng người dùng, không chỉ bao gồm một loạt các lỗ hổng phổ biến mà còn phân tích các trường hợp thực tế và những điều mà người dùng cần cảnh giác trong cuộc sống hàng ngày.

Bạn là mục tiêu của cuộc tấn công

Tiền điện tử có tính tự lưu giữ theo thiết kế. Nhưng thuộc tính cơ bản và giá trị cốt lõi của ngành này thường khiến bạn (người dùng) trở thành điểm yếu duy nhất. Trong nhiều trường hợp cá nhân bị mất tiền điện tử, vấn đề không phải là lỗ hổng giao thức mà là một cú nhấp chuột, một tin nhắn riêng tư hoặc một chữ ký. Một nhiệm vụ hàng ngày tưởng chừng như không quan trọng, một khoảnh khắc tin tưởng hoặc bất cẩn, có thể thay đổi trải nghiệm tiền điện tử của một người.

Do đó, báo cáo này không nhắm vào các vấn đề logic hợp đồng thông minh mà nhắm vào các mô hình mối đe dọa riêng lẻ, phân tích cách người dùng bị lợi dụng trong thực tế và cách ứng phó. Báo cáo sẽ tập trung vào các cuộc tấn công vào lỗ hổng ở cấp độ cá nhân: lừa đảo, xác thực ví, kỹ thuật xã hội, phần mềm độc hại. Báo cáo cũng sẽ kết thúc bằng một cái nhìn ngắn gọn về các rủi ro ở cấp độ giao thức để phác thảo những hành vi khai thác khác nhau có thể xảy ra trong không gian tiền điện tử.

Phân tích các phương pháp tấn công lỗ hổng mà cá nhân phải đối mặt

Tính lâu dài và không thể đảo ngược của các giao dịch diễn ra trong môi trường không cần xin phép, thường không có sự tham gia của bên trung gian, kết hợp với nhu cầu người dùng cá nhân phải tương tác với các bên đối tác ẩn danh trên các thiết bị và trình duyệt nắm giữ tài sản tài chính, khiến tiền điện tử trở thành mục tiêu săn lùng hấp dẫn đối với tin tặc và các loại tội phạm khác.

Dưới đây là các loại khai thác khác nhau mà một cá nhân có thể gặp phải, nhưng người đọc cần lưu ý rằng mặc dù phần này đề cập đến phần lớn các loại khai thác, nhưng không phải là toàn diện. Đối với những người không quen thuộc với tiền điện tử, danh sách các lỗ hổng này có thể rất đáng kinh ngạc, nhưng phần lớn trong số chúng là các cuộc tấn công lỗ hổng "thường xuyên" đã xảy ra trong thời đại Internet và không chỉ giới hạn trong ngành tiền điện tử.

Tấn công kỹ thuật xã hội

Các cuộc tấn công dựa vào thao túng tâm lý để lừa người dùng đánh đổi sự an toàn cá nhân của họ.

- Lừa đảo: Email, tin nhắn hoặc trang web giả mạo mô phỏng nền tảng thực để đánh cắp thông tin đăng nhập hoặc cụm từ khôi phục.

- Lừa đảo mạo danh: Kẻ tấn công mạo danh KOL, trưởng dự án hoặc nhân viên dịch vụ khách hàng để chiếm được lòng tin và đánh cắp tiền hoặc thông tin nhạy cảm.

- Lừa đảo bằng thủ thuật ghi nhớ: Người dùng bị lừa tiết lộ cụm từ khôi phục thông qua các công cụ khôi phục giả mạo hoặc tặng miễn phí.

- Airdrop giả: dụ dỗ người dùng bằng token miễn phí, kích hoạt tương tác ví không an toàn hoặc chia sẻ khóa riêng tư.

- Việc làm giả mạo: Được ngụy trang dưới dạng cơ hội việc làm nhưng được thiết kế để cài đặt phần mềm độc hại hoặc đánh cắp dữ liệu nhạy cảm.

- Lừa đảo thổi giá và xả giá: Bán token cho các nhà đầu tư bán lẻ nhẹ dạ cả tin thông qua mạng xã hội.

Viễn thông và tiếp quản tài khoản

Khai thác cơ sở hạ tầng viễn thông hoặc lỗ hổng cấp tài khoản để bỏ qua xác thực.

- Hoán đổi SIM: Kẻ tấn công chiếm đoạt số điện thoại di động của nạn nhân để chặn mã xác thực hai yếu tố (2FA) và đặt lại thông tin đăng nhập tài khoản.

- Nhồi thông tin xác thực: Sử dụng lại thông tin xác thực bị xâm phạm để truy cập ví hoặc tài khoản giao dịch.

- Bỏ qua xác thực hai yếu tố: Lợi dụng xác thực yếu hoặc xác thực qua SMS để truy cập trái phép.

- Đánh cắp phiên: Đánh cắp phiên trình duyệt thông qua phần mềm độc hại hoặc mạng không an toàn để chiếm đoạt tài khoản đã đăng nhập.

Tin tặc đã sử dụng việc hoán đổi thẻ SIM để truy cập vào tài khoản Twitter của SEC và đăng các dòng tweet giả mạo

Phần mềm độc hại và lỗ hổng thiết bị

Xâm nhập vào thiết bị của người dùng để truy cập vào ví hoặc can thiệp vào giao dịch.

- Keylogger: Ghi lại các lần nhấn phím để đánh cắp mật khẩu, mã PIN và cụm từ khôi phục.

- Kẻ tấn công clipboard: thay thế địa chỉ ví đã dán bằng địa chỉ do kẻ tấn công kiểm soát.

- Trojan truy cập từ xa (RAT): Cho phép kẻ tấn công kiểm soát hoàn toàn thiết bị của nạn nhân, bao gồm cả ví của họ.

- Tiện ích mở rộng trình duyệt độc hại: Tiện ích mở rộng bị xâm phạm hoặc giả mạo có thể đánh cắp dữ liệu hoặc thao túng giao dịch.

- Ví hoặc ứng dụng giả: Ứng dụng giả (ứng dụng hoặc trình duyệt) đánh cắp tiền khi sử dụng.

- Tấn công trung gian (MITM): Chặn và sửa đổi thông tin liên lạc giữa người dùng và nhà cung cấp dịch vụ, đặc biệt là qua mạng không an toàn.

- Tấn công WiFi không an toàn: WiFi công cộng hoặc bị xâm phạm có thể chặn dữ liệu nhạy cảm khi đăng nhập hoặc truyền dữ liệu.

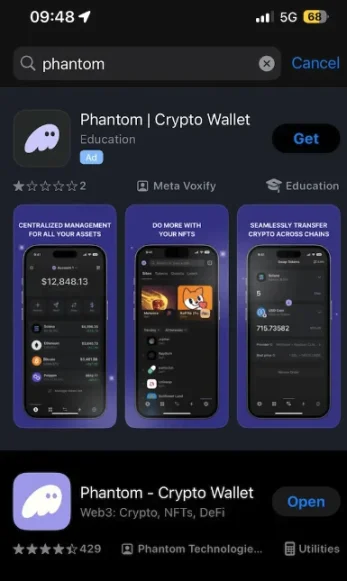

Ví giả là một trò lừa đảo phổ biến nhắm vào những người mới chơi tiền điện tử

Lỗ hổng cấp độ ví

Tấn công vào cách người dùng quản lý hoặc tương tác với ví và chữ ký của họ.

- Rút tiền bằng ủy quyền độc hại: Hợp đồng thông minh độc hại khai thác ủy quyền mã thông báo trước đó để rút tiền bằng mã thông báo.

- Tấn công chữ ký mù: Người dùng ký vào một điều kiện giao dịch được che giấu, dẫn đến mất tiền (ví dụ: từ ví phần cứng).

- Trộm cắp thông tin ghi nhớ: Rò rỉ thông tin ghi nhớ thông qua phần mềm độc hại, lừa đảo hoặc do thói quen lưu trữ kém.

- Vi phạm khóa riêng: Lưu trữ không an toàn (ví dụ: trên ổ đĩa đám mây hoặc ghi chú văn bản thuần túy) dẫn đến rò rỉ khóa.

- Xâm phạm ví phần cứng: Thiết bị bị giả mạo hoặc làm giả sẽ tiết lộ khóa riêng tư cho kẻ tấn công.

Rủi ro cấp độ hợp đồng thông minh và giao thức

Rủi ro phát sinh khi tương tác với mã chuỗi độc hại hoặc dễ bị tấn công.

- Hợp đồng thông minh gian lận: Logic mã độc ẩn được kích hoạt khi tương tác, dẫn đến việc tiền bị đánh cắp.

- Tấn công cho vay chớp nhoáng: sử dụng các khoản vay không có thế chấp để thao túng giá cả hoặc logic giao thức.

- Thao túng Oracle: Kẻ tấn công can thiệp vào thông tin giá cả và khai thác các giao thức dựa trên dữ liệu sai.

- Lừa đảo thanh khoản khi thoát: Người sáng tạo thiết kế token/nhóm mà chỉ họ mới có thể rút tiền, khiến người dùng bị mắc kẹt.

- Tấn công Sybil: Sử dụng nhiều danh tính giả để phá vỡ hệ thống phi tập trung, đặc biệt là thông tin xác thực quản trị hoặc airdrop.

Lừa đảo thao túng dự án và thị trường

Lừa đảo liên quan đến token, dự án DeFi hoặc NFT.

- Lừa đảo thảm: Người sáng lập dự án biến mất sau khi huy động vốn, để lại các token vô giá trị.

- Dự án giả mạo: Bộ sưu tập NFT giả mạo lừa người dùng thực hiện hành vi lừa đảo hoặc ký các giao dịch có hại.

- Tấn công bụi: Sử dụng các giao dịch chuyển tiền nhỏ để ẩn danh ví và xác định mục tiêu lừa đảo hoặc lừa đảo.

Tấn công mạng và cơ sở hạ tầng

Tận dụng cơ sở hạ tầng giao diện người dùng hoặc cấp DNS mà người dùng của bạn tin tưởng.

Tấn công mạng và cơ sở hạ tầng

Tận dụng cơ sở hạ tầng giao diện người dùng hoặc cấp DNS mà người dùng của bạn tin tưởng.

- Tấn công giao diện người dùng/giả mạo DNS: Kẻ tấn công chuyển hướng người dùng đến các giao diện độc hại để đánh cắp thông tin đăng nhập hoặc kích hoạt các giao dịch không an toàn.

- Lỗ hổng cầu nối xuyên chuỗi: đánh cắp tiền của người dùng trong quá trình truyền tải cầu nối xuyên chuỗi.

Mối đe dọa về thể chất

Rủi ro trong thế giới thực, bao gồm cưỡng ép, trộm cắp hoặc giám sát.

- Tấn công vật lý: Nạn nhân bị ép buộc chuyển tiền hoặc tiết lộ cụm từ hạt giống của họ.

- Trộm cắp vật lý: Trộm thiết bị hoặc bản sao lưu (ví dụ: ví phần cứng, máy tính xách tay) để truy cập.

- Theo dõi: Quan sát hoặc quay phim người dùng nhập dữ liệu nhạy cảm ở nơi công cộng hoặc riêng tư.

Các lỗ hổng quan trọng cần chú ý

Mặc dù có nhiều cách để hack người dùng, nhưng có một số lỗ hổng phổ biến hơn những lỗ hổng khác. Sau đây là ba hình thức khai thác phổ biến nhất mà bất kỳ ai nắm giữ hoặc sử dụng tiền điện tử đều nên biết và cách ngăn chặn chúng.

Lừa đảo (bao gồm ví giả và airdrop)

Lừa đảo trực tuyến đã xuất hiện trước tiền điện tử hàng thập kỷ, với thuật ngữ được đặt ra vào những năm 1990 để mô tả những kẻ tấn công tìm kiếm thông tin nhạy cảm (thường là thông tin đăng nhập) thông qua email và trang web giả mạo. Khi tiền điện tử nổi lên như một hệ thống tài chính song song, lừa đảo trực tuyến tự nhiên phát triển thành nhắm vào cụm từ hạt giống, khóa riêng tư và quyền xác thực ví.

Lừa đảo tiền điện tử đặc biệt nguy hiểm vì không có cách giải quyết nào: không có chế độ hoàn tiền, không có biện pháp bảo vệ khỏi gian lận và không có dịch vụ chăm sóc khách hàng có thể đảo ngược giao dịch. Một khi chìa khóa của bạn bị đánh cắp, tiền của bạn sẽ không còn nữa. Điều quan trọng cần nhớ là lừa đảo qua mạng đôi khi chỉ là bước đầu tiên trong một cuộc tấn công lớn hơn và rủi ro thực sự không phải là mất mát ban đầu mà là thiệt hại kéo theo, chẳng hạn như thông tin đăng nhập bị xâm phạm cho phép kẻ tấn công mạo danh nạn nhân và lừa đảo người khác.

Lừa đảo qua mạng hoạt động như thế nào?

Về bản chất, lừa đảo trực tuyến lợi dụng lòng tin của con người bằng cách tạo ra một giao diện không đáng tin cậy hoặc mạo danh người có thẩm quyền để lừa người dùng tự nguyện cung cấp thông tin nhạy cảm hoặc chấp thuận các hành động độc hại. Các con đường lây truyền chính như sau:

- Các trang web lừa đảo

- Các phiên bản giả mạo của ví (ví dụ: MetaMask, Phantom), sàn giao dịch (ví dụ: Binance) hoặc dApp

- Thường được quảng cáo qua quảng cáo của Google hoặc được chia sẻ qua các nhóm Discord/X, được thiết kế để trông giống như một trang web thực sự

- Người dùng có thể được nhắc "Nhập ví" hoặc "Khôi phục tiền", do đó đánh cắp thông tin ghi nhớ hoặc khóa riêng tư của họ

- Email và tin nhắn lừa đảo

- Thông tin liên lạc chính thức giả mạo (ví dụ: “cập nhật bảo mật khẩn cấp” hoặc “tài khoản bị xâm phạm”)

- Chứa các liên kết đến các cổng đăng nhập giả mạo hoặc hướng dẫn bạn tương tác với các mã thông báo độc hại hoặc hợp đồng thông minh

- Một số vụ lừa đảo thậm chí còn cho phép bạn chuyển tiền, nhưng số tiền đó sẽ bị đánh cắp chỉ trong vòng vài phút.

- Lừa đảo airdrop, gửi airdrop token giả vào ví (đặc biệt là trên chuỗi EVM)

- Nhấp vào mã thông báo hoặc cố gắng giao dịch mã thông báo sẽ kích hoạt tương tác hợp đồng độc hại

- Yêu cầu bí mật phê duyệt mã thông báo không giới hạn hoặc đánh cắp mã thông báo gốc của người dùng thông qua các tải trọng đã ký

Vụ lừa đảo

Vào tháng 6 năm 2023, Nhóm Lazarus của Triều Tiên đã tấn công Atomic Wallet trong một trong những cuộc tấn công lừa đảo thuần túy tàn khốc nhất trong lịch sử tiền điện tử. Cuộc tấn công đã xâm phạm hơn 5.500 ví tiền không lưu ký, dẫn đến việc đánh cắp hơn 100 triệu đô la tiền điện tử mà không yêu cầu người dùng phải ký bất kỳ giao dịch độc hại nào hoặc tương tác với hợp đồng thông minh. Cuộc tấn công chỉ trích xuất thông tin ghi nhớ và khóa riêng thông qua giao diện lừa đảo và phần mềm độc hại - một ví dụ điển hình về hành vi đánh cắp thông tin xác thực thông qua lừa đảo.

Atomic Wallet là ví không lưu ký đa chuỗi hỗ trợ hơn 500 loại tiền điện tử. Trong sự cố này, những kẻ tấn công đã phát động một chiến dịch lừa đảo có phối hợp nhằm lợi dụng lòng tin của người dùng vào cơ sở hạ tầng hỗ trợ, quy trình cập nhật và hình ảnh thương hiệu của ví. Nạn nhân bị dụ dỗ bằng email, trang web giả mạo và bản cập nhật phần mềm độc hại, tất cả đều được thiết kế để bắt chước các thông tin liên lạc hợp pháp từ Atomic Wallet.

Các phương pháp lừa đảo được tin tặc sử dụng bao gồm:

- Email giả mạo được cho là từ bộ phận hỗ trợ khách hàng hoặc cảnh báo bảo mật của Atomic Wallet, thúc giục người dùng thực hiện hành động khẩn cấp

- Các trang web gian lận bắt chước giao diện khôi phục ví hoặc giao diện yêu cầu airdrop (ví dụ: `atomic-wallet[.]co`)

- Các bản cập nhật độc hại được phân phối qua Discord, email và các diễn đàn bị xâm phạm, hướng người dùng đến các trang lừa đảo hoặc trích xuất thông tin đăng nhập thông qua phần mềm độc hại cục bộ

Khi người dùng nhập cụm từ ghi nhớ gồm 12 hoặc 24 từ vào các giao diện gian lận này, kẻ tấn công sẽ có toàn quyền truy cập vào ví của họ. Lỗ hổng này không yêu cầu nạn nhân phải tương tác trên chuỗi: không cần kết nối ví, không yêu cầu chữ ký và không cần tham gia hợp đồng thông minh. Thay vào đó, nó hoàn toàn dựa vào kỹ thuật xã hội và sự sẵn lòng của người dùng trong việc khôi phục hoặc xác minh ví của họ trên các nền tảng có vẻ đáng tin cậy.

Kẻ đánh cắp ví và ủy quyền độc hại

Kẻ đánh cắp ví là một hợp đồng thông minh hoặc dApp độc hại có mục đích là trích tiền từ ví của người dùng, không phải bằng cách đánh cắp khóa riêng tư mà bằng cách lừa người dùng cấp quyền truy cập vào mã thông báo hoặc ký các giao dịch nguy hiểm. Không giống như các cuộc tấn công lừa đảo (đánh cắp thông tin đăng nhập của người dùng), kẻ đánh cắp ví khai thác quyền - vốn là cốt lõi của cơ chế tin cậy của Web3.

Khi các ứng dụng DeFi và Web3 trở nên phổ biến, các ví như MetaMask và Phantom sẽ phổ biến khái niệm “kết nối” các dApp. Điều này mang lại sự tiện lợi nhưng cũng tiềm ẩn nhiều lỗ hổng tấn công. Vào năm 2021-2023, hoạt động đúc NFT, airdrop giả và một số dApp bắt đầu nhúng các hợp đồng độc hại vào giao diện người dùng quen thuộc. Người dùng thường kết nối ví của họ và nhấp vào "Phê duyệt" vì quá phấn khích hoặc mất tập trung mà không biết họ đã ủy quyền cho điều gì.

Cơ chế tấn công

Các khoản tài trợ độc hại khai thác hệ thống cấp phép trong các tiêu chuẩn blockchain như ERC-20 và ERC-721/ERC-1155. Chúng lừa người dùng cấp cho kẻ tấn công quyền truy cập liên tục vào tài sản của họ.

Ví dụ, hàm approve(addressspender, uint 256 amount) trong mã thông báo ERC-20 cho phép "người chi tiêu" (ví dụ: DApp hoặc kẻ tấn công) chuyển một số lượng mã thông báo cụ thể từ ví của người dùng. Hàm setApprovalForAll(addressoperator, bool approved) trong NFT cấp cho "operator" quyền chuyển tất cả NFT trong bộ sưu tập.

Những sự chấp thuận này là tiêu chuẩn đối với DApp (ví dụ: Uniswap yêu cầu sự chấp thuận để hoán đổi token), nhưng kẻ tấn công có thể khai thác chúng cho mục đích xấu.

Làm thế nào kẻ tấn công có thể giành được quyền ủy quyền

Lời nhắc lừa đảo: Các trang web lừa đảo hoặc DApp bị nhiễm sẽ nhắc người dùng ký vào một giao dịch có nhãn “Wallet Connect”, “Token Exchange” hoặc “NFT Claim”. Giao dịch này thực sự gọi phương thức approve hoặc setApprovalForAll của địa chỉ kẻ tấn công.

Phê duyệt không giới hạn: Kẻ tấn công thường yêu cầu cấp quyền mã thông báo không giới hạn (ví dụ: uint 256.max) hoặc setApprovalForAll(true) để giành toàn quyền kiểm soát mã thông báo hoặc NFT của người dùng.

Chữ ký ẩn: Một số DApp cho phép người dùng ký dữ liệu mờ, khiến hành vi độc hại khó bị phát hiện. Ngay cả với ví phần cứng như Ledger, các chi tiết hiển thị có thể có vẻ vô hại (chẳng hạn như “Mã thông báo đã được chấp thuận”) nhưng lại ẩn giấu ý định của kẻ tấn công.

Khi kẻ tấn công có được quyền ủy quyền, chúng có thể ngay lập tức sử dụng thông tin ủy quyền để chuyển token/NFT vào ví của mình hoặc chúng có thể đợi (đôi khi là nhiều tuần hoặc nhiều tháng) trước khi đánh cắp tài sản để giảm sự nghi ngờ.

Ví dụ về trình rút tiền ví/ủy quyền độc hại

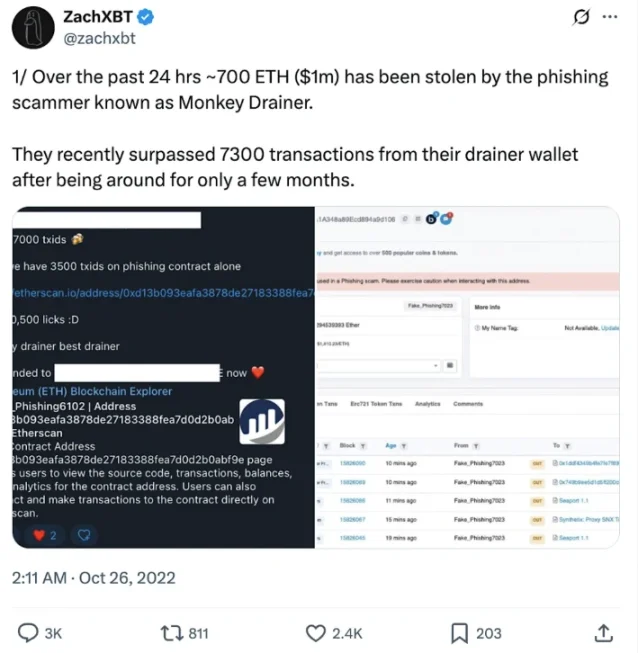

Vụ lừa đảo Monkey Drainer, chủ yếu xảy ra vào năm 2022 và đầu năm 2023, là một công cụ lừa đảo “dịch vụ rút tiền” khét tiếng, chuyên đánh cắp hàng triệu đô la tiền điện tử (bao gồm cả NFT) thông qua các trang web lừa đảo và hợp đồng thông minh độc hại. Không giống như lừa đảo truyền thống, dựa vào việc thu thập thông tin ghi nhớ hoặc mật khẩu của người dùng, Monkey Drainer hoạt động thông qua việc ký giao dịch độc hại và lạm dụng hợp đồng thông minh, cho phép kẻ tấn công trích xuất mã thông báo và NFT mà không cần đánh cắp thông tin đăng nhập trực tiếp. Bằng cách lừa người dùng ký vào các phê duyệt nguy hiểm trên chuỗi, Monkey Drainer đã đánh cắp hơn 4,3 triệu đô la từ hàng trăm ví trước khi đóng cửa vào đầu năm 2023.

Thám tử nổi tiếng trên chuỗi ZachXBT tiết lộ trò lừa đảo Monkey Drainer

Bộ công cụ này rất phổ biến trong giới tấn công ít kỹ năng và được quảng bá rộng rãi trong cộng đồng Telegram ngầm và dark web. Nó cho phép các bên liên kết sao chép các trang web đúc tiền giả, mạo danh các dự án thực và cấu hình phần phụ trợ để chuyển tiếp các giao dịch đã ký đến hợp đồng rút tiền tập trung. Các hợp đồng này được thiết kế để khai thác quyền mã thông báo để ký tin nhắn mà không cần người dùng biết, cấp cho kẻ tấn công quyền truy cập địa chỉ vào tài sản thông qua các hàm như setApprovalForAll() (NFT) hoặc permit() (mã thông báo ERC-20).

Điều đáng chú ý là quá trình tương tác này tránh được lừa đảo trực tiếp và nạn nhân không bị yêu cầu cung cấp khóa riêng hoặc thông tin ghi nhớ. Thay vào đó, họ tương tác với các dApp có vẻ hợp pháp, thường trên các trang có đếm ngược hoặc thương hiệu phổ biến. Sau khi kết nối, người dùng sẽ được nhắc ký một giao dịch mà họ không hiểu rõ, thường bị che khuất bởi ngôn ngữ ủy quyền chung chung hoặc giao diện người dùng ví khó hiểu. Những chữ ký này không trực tiếp chuyển tiền mà cho phép kẻ tấn công thực hiện chuyển tiền bất cứ lúc nào. Sau khi được cấp phép, hợp đồng rút tiền có thể thực hiện rút tiền hàng loạt trong một khối duy nhất.

Một đặc điểm chính của phương pháp Monkey Drainer là việc thực hiện chậm trễ, tài sản bị đánh cắp thường được rút ra sau đó vài giờ hoặc vài ngày để tránh gây nghi ngờ và tối đa hóa lợi nhuận. Điều này đặc biệt hiệu quả đối với người dùng có ví lớn hoặc hoạt động giao dịch tích cực, vì quyền hạn của họ sẽ hòa hợp với các mô hình sử dụng thông thường. Một số nạn nhân đáng chú ý bao gồm những người sưu tập NFT từ các dự án như CloneX, Bored Apes và Azuki.

Mặc dù Monkey Drainer đã ngừng hoạt động vào năm 2023, có lẽ là để "giữ im lặng", Kỷ nguyên Wallet Drainer vẫn tiếp tục phát triển, gây ra mối đe dọa liên tục cho những người dùng hiểu sai hoặc đánh giá thấp sức mạnh của việc ủy quyền ẩn danh trên chuỗi.

Phần mềm độc hại và lỗ hổng thiết bị

Cuối cùng, “Phần mềm độc hại và khai thác thiết bị” đề cập đến một loạt các cuộc tấn công rộng hơn và đa dạng hơn, trên nhiều phương thức phân phối khác nhau, được thiết kế để xâm phạm máy tính, điện thoại hoặc trình duyệt của người dùng nhằm lừa họ cài đặt phần mềm độc hại. Mục tiêu thường là đánh cắp thông tin nhạy cảm (ví dụ: thông tin ghi nhớ, khóa riêng), chặn tương tác ví hoặc cho phép kẻ tấn công điều khiển thiết bị của nạn nhân từ xa. Trong lĩnh vực tiền điện tử, các cuộc tấn công này thường bắt đầu bằng kỹ thuật xã hội, chẳng hạn như lời mời làm việc giả, cập nhật ứng dụng giả hoặc tệp được gửi qua Discord, nhưng có thể nhanh chóng leo thang thành xâm phạm toàn bộ hệ thống.

Phần mềm độc hại đã xuất hiện từ khi máy tính cá nhân ra đời. Theo truyền thống, nó được sử dụng để đánh cắp thông tin thẻ tín dụng, thu thập thông tin đăng nhập hoặc chiếm quyền điều khiển hệ thống để gửi thư rác hoặc phần mềm tống tiền. Với sự gia tăng của tiền điện tử, kẻ tấn công cũng đã chuyển từ mục tiêu là các ngân hàng trực tuyến sang đánh cắp tài sản tiền điện tử có giao dịch không thể đảo ngược.

Hầu hết phần mềm độc hại không lây lan một cách ngẫu nhiên, nó đòi hỏi nạn nhân phải bị lừa để thực thi nó. Đây chính là lúc kỹ thuật xã hội phát huy tác dụng. Các phương pháp lây truyền phổ biến được liệt kê ở phần đầu của bài viết này.

Ví dụ về lỗ hổng phần mềm độc hại và thiết bị: Lừa đảo tuyển dụng Axie Infinity năm 2022

Vụ lừa đảo tuyển dụng Axie Infinity năm 2022 dẫn đến vụ hack Ronin Bridge quy mô lớn là một ví dụ điển hình về phần mềm độc hại và khai thác thiết bị trong không gian tiền điện tử, với hoạt động kỹ thuật xã hội tinh vi đằng sau. Vụ tấn công được cho là do nhóm tin tặc Triều Tiên Lazarus Group thực hiện, đã đánh cắp khoảng 620 triệu đô la tiền điện tử, trở thành một trong những vụ tấn công tài chính phi tập trung (DeFi) lớn nhất cho đến nay.

Lỗ hổng Axie Infinity được báo cáo bởi phương tiện truyền thông tài chính truyền thống

Vụ tấn công là một hoạt động nhiều giai đoạn kết hợp kỹ thuật xã hội, triển khai phần mềm độc hại và khai thác lỗ hổng cơ sở hạ tầng blockchain.

Đóng giả là nhà tuyển dụng cho một công ty hư cấu, tin tặc nhắm vào các nhân viên của Sky Mavis, công ty điều hành Ronin Network, thông qua LinkedIn. Ronin Network là một chuỗi phụ liên kết với Ethereum hỗ trợ trò chơi blockchain “kiếm tiền khi chơi” phổ biến Axie Infinity. Vào thời điểm đó, Ronin và Axis Infinity có vốn hóa thị trường lần lượt là khoảng 300 triệu đô la và 4 tỷ đô la.

Những kẻ tấn công đã tiếp cận nhiều nhân viên, nhưng mục tiêu chính là một kỹ sư cấp cao. Để xây dựng lòng tin, những kẻ tấn công đã tiến hành nhiều cuộc phỏng vấn xin việc giả và dụ dỗ kỹ sư bằng mức lương cực kỳ hậu hĩnh. Kẻ tấn công đã gửi cho kỹ sư một tài liệu PDF được ngụy trang dưới dạng một lời mời làm việc chính thức. Người kỹ sư này đã nhầm tưởng rằng đây là một phần của quy trình tuyển dụng nên đã tải xuống và mở tệp trên máy tính của công ty. Tài liệu PDF chứa RAT (Remote Access Trojan), khi mở ra sẽ xâm nhập vào hệ thống của kỹ sư, cho phép tin tặc truy cập vào hệ thống nội bộ của Sky Mavis. Sự xâm nhập này đã tạo điều kiện để tấn công vào cơ sở hạ tầng của mạng lưới Ronin.

Vụ tấn công đã dẫn đến vụ đánh cắp số ETH trị giá 620 triệu đô la (173.600 ETH và 25,5 triệu USDC), trong đó chỉ có 30 triệu đô la được thu hồi.

Chúng ta nên bảo vệ bản thân mình như thế nào

Mặc dù các vụ tấn công ngày càng trở nên tinh vi hơn, chúng vẫn dựa vào một số dấu hiệu dễ nhận biết. Những dấu hiệu cảnh báo phổ biến bao gồm:

- "Nhập ví của bạn để yêu cầu X": Không có dịch vụ hợp pháp nào yêu cầu bạn cung cấp cụm từ hạt giống.

- Tin nhắn riêng tư không được yêu cầu: đặc biệt là những tin nhắn tuyên bố cung cấp sự hỗ trợ, tài trợ hoặc giúp đỡ về một vấn đề mà bạn không hề hỏi đến.

- Tên miền bị viết sai chính tả một chút: ví dụ, metamusk.io so với metarnask.io.

- Google Ads: Liên kết lừa đảo thường xuất hiện phía trên các liên kết chính hãng trong kết quả tìm kiếm.

- Những ưu đãi có vẻ quá tốt để có thể là sự thật: Ví dụ: ưu đãi “Nhận 5 ETH” hoặc “Tiền thưởng gấp đôi token”.

- Chiến thuật khẩn cấp hoặc đe dọa: “Tài khoản của bạn đã bị khóa”, “Yêu cầu tiền ngay hoặc mất tiền”.

- Phê duyệt mã thông báo không giới hạn: Người dùng phải tự thiết lập số lượng mã thông báo.

- Yêu cầu chữ ký ẩn: Tải trọng thập lục phân, thiếu phần diễn giải mà con người có thể đọc được.

- Hợp đồng chưa được xác minh hoặc không rõ ràng: Nếu token hoặc dApp là mới, hãy kiểm tra xem bạn đang phê duyệt cái gì.

- Lời nhắc UI khẩn cấp: Một chiến thuật gây áp lực điển hình, chẳng hạn như "Bạn phải ký ngay bây giờ nếu không bạn sẽ bỏ lỡ cơ hội".

- Cửa sổ bật lên chữ ký kỳ lạ của MetaMask: Đặc biệt trong những trường hợp yêu cầu không rõ ràng, giao dịch không có gas hoặc chứa các lệnh gọi hàm mà bạn không hiểu.

Luật bảo vệ cá nhân

Để bảo vệ bản thân, chúng ta có thể tuân theo những nguyên tắc vàng sau:

- Không bao giờ chia sẻ cụm từ phục hồi của bạn với bất kỳ ai vì bất kỳ lý do gì.

- Thu thập trang web chính thức: Luôn điều hướng trực tiếp và không bao giờ sử dụng công cụ tìm kiếm để tìm kiếm ví hoặc sàn giao dịch.

- Đừng nhấp vào các token airdrop ngẫu nhiên: đặc biệt là đối với các dự án mà bạn chưa từng tham gia.

- Tránh gửi tin nhắn riêng tư trái phép: Các dự án hợp pháp hiếm khi gửi tin nhắn riêng tư trước… (trừ khi họ thực sự làm vậy).

- Sử dụng ví phần cứng: Chúng giúp giảm nguy cơ chữ ký ẩn và ngăn chặn việc đánh cắp khóa.

- Bật công cụ bảo vệ chống lừa đảo: Sử dụng tiện ích mở rộng như PhishFort, Revoke.cash và trình chặn quảng cáo.

- Sử dụng trình duyệt chỉ đọc: Các công cụ như Etherscan Token Approvals hoặc Revoke.cash có thể cho bạn biết ví của bạn có những quyền gì.

- Sử dụng ví dùng một lần: Tạo ví mới với số tiền bằng không hoặc số tiền rất ít để thử nghiệm việc đúc hoặc liên kết trước. Điều này sẽ giảm thiểu tổn thất.

- Đa dạng hóa tài sản của bạn: Đừng giữ tất cả tài sản của bạn trong một ví.

Nếu bạn đã là người dùng tiền điện tử có kinh nghiệm, sau đây là một số quy tắc nâng cao hơn mà bạn cần tuân theo:

Nếu bạn đã là người dùng tiền điện tử có kinh nghiệm, sau đây là một số quy tắc nâng cao hơn mà bạn cần tuân theo:

- Sử dụng thiết bị chuyên dụng hoặc hồ sơ trình duyệt cho các hoạt động liên quan đến tiền điện tử. Ngoài ra, hãy sử dụng thiết bị chuyên dụng để mở liên kết và tin nhắn trực tiếp.

- Khi xem tab cảnh báo tiền điện tử của Etherscan, nhiều đồng tiền lừa đảo đã bị gắn cờ.

- Đối chiếu địa chỉ hợp đồng với thông báo chính thức của dự án.

- Kiểm tra lại URL: Đặc biệt là trong email và trò chuyện, lỗi chính tả rất thường gặp. Nhiều ứng dụng nhắn tin tức thời và chắc chắn là các trang web cho phép sử dụng siêu liên kết – điều này cho phép người dùng chỉ cần nhấp vào liên kết như www.google.com.

- Chú ý đến chữ ký: Luôn giải mã giao dịch (ví dụ: thông qua MetaMask, Rabby hoặc trình mô phỏng) trước khi xác nhận chúng.

Phần kết luận

Hầu hết người dùng tin rằng lỗ hổng trong tiền điện tử là vấn đề kỹ thuật và không thể tránh khỏi, đặc biệt là những người mới tham gia ngành này. Mặc dù điều này có thể đúng đối với các phương pháp tấn công tinh vi, nhưng nhiều khi các bước đầu tiên là nhắm vào cá nhân theo những cách không mang tính kỹ thuật, giúp ngăn ngừa các cuộc tấn công tiếp theo.

Phần lớn các khoản lỗ cá nhân trong lĩnh vực này không bắt nguồn từ lỗi mã mới lạ hoặc lỗ hổng giao thức khó hiểu, mà là do mọi người ký tài liệu mà không đọc, nhập ví của họ vào các ứng dụng giả mạo hoặc tin tưởng một tin nhắn trực tiếp có vẻ hợp lệ. Các công cụ có thể mới, nhưng chiến thuật thì cũ: lừa dối, gây áp lực, gây hiểu lầm.

Tính năng tự lưu giữ và không cần xin phép là những ưu điểm của tiền điện tử, nhưng người dùng cần nhớ rằng những tính năng như vậy cũng khiến chúng trở nên rủi ro. Trong tài chính truyền thống, nếu bạn bị lừa đảo, bạn có thể gọi điện cho ngân hàng; trong tiền điện tử, nếu bạn bị lừa đảo, trò chơi có thể sẽ kết thúc.

Tất cả bình luận